OpenID Connect (OIDC)

W&B Serverは、外部アイデンティティプロバイダー (IdP) と統合するために、以下のOIDC認証フローをサポートしています。- Implicit Flow with Form Post

- Authorization Code Flow with Proof Key for Code Exchange (PKCE)

- Cognito

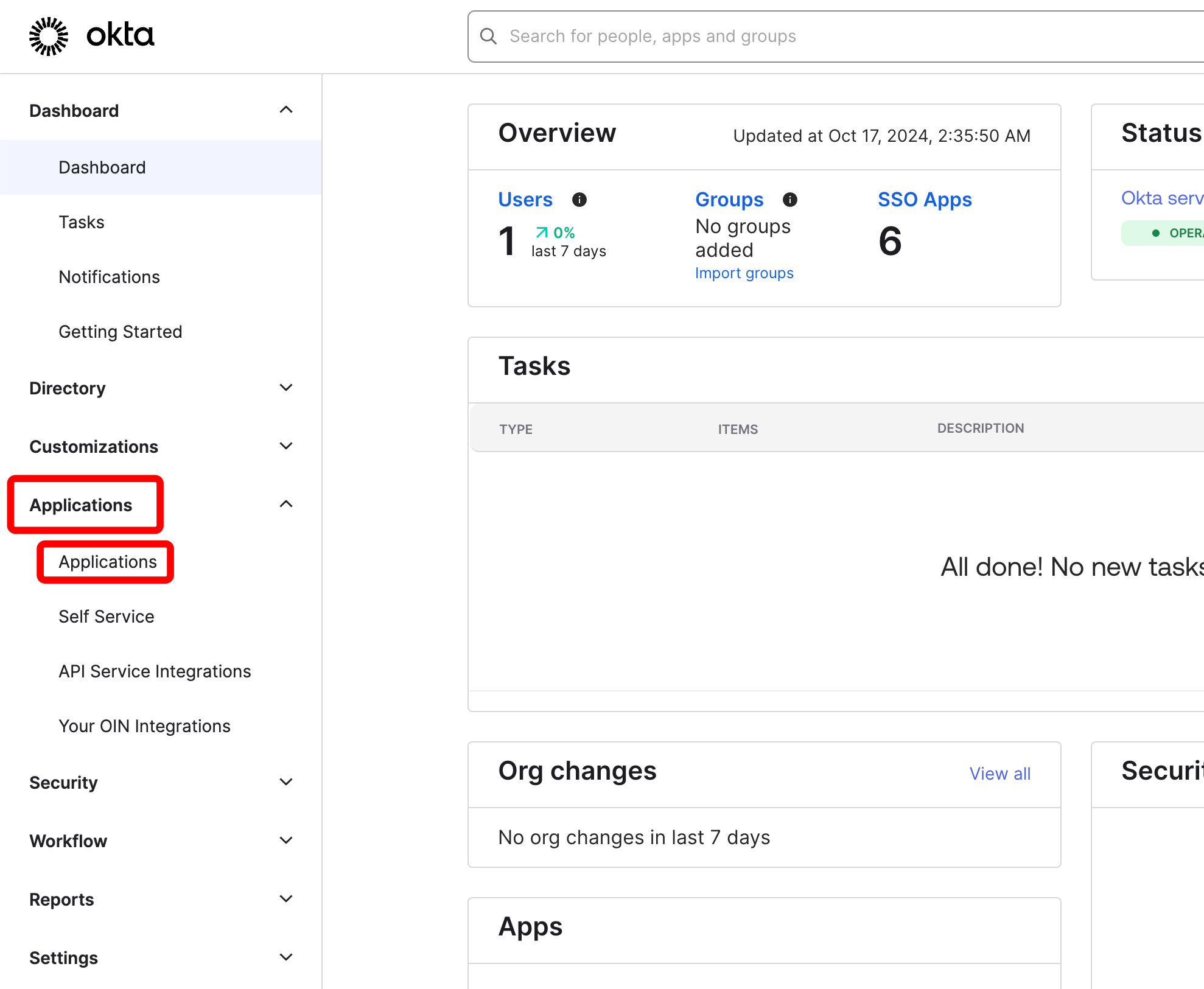

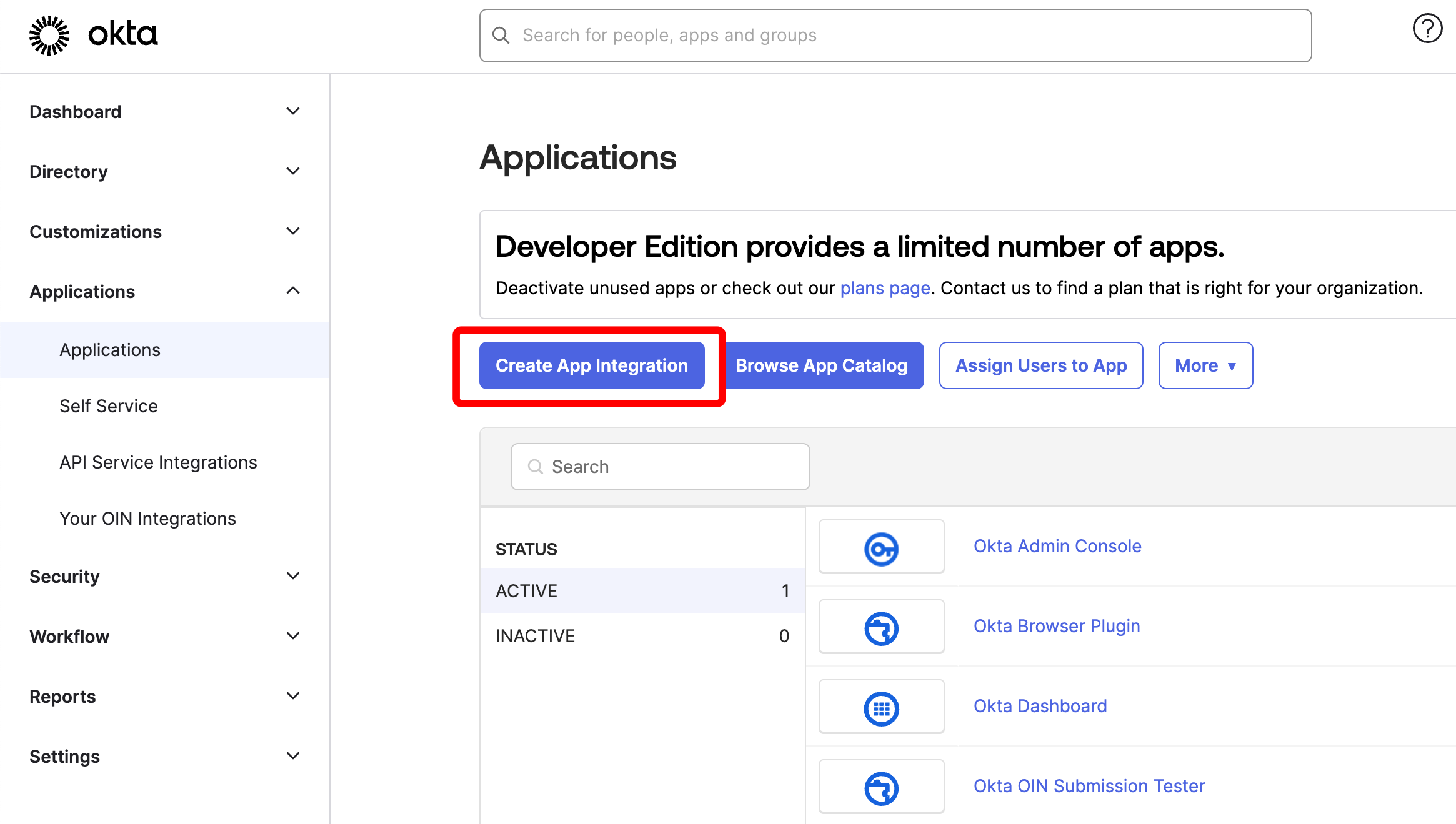

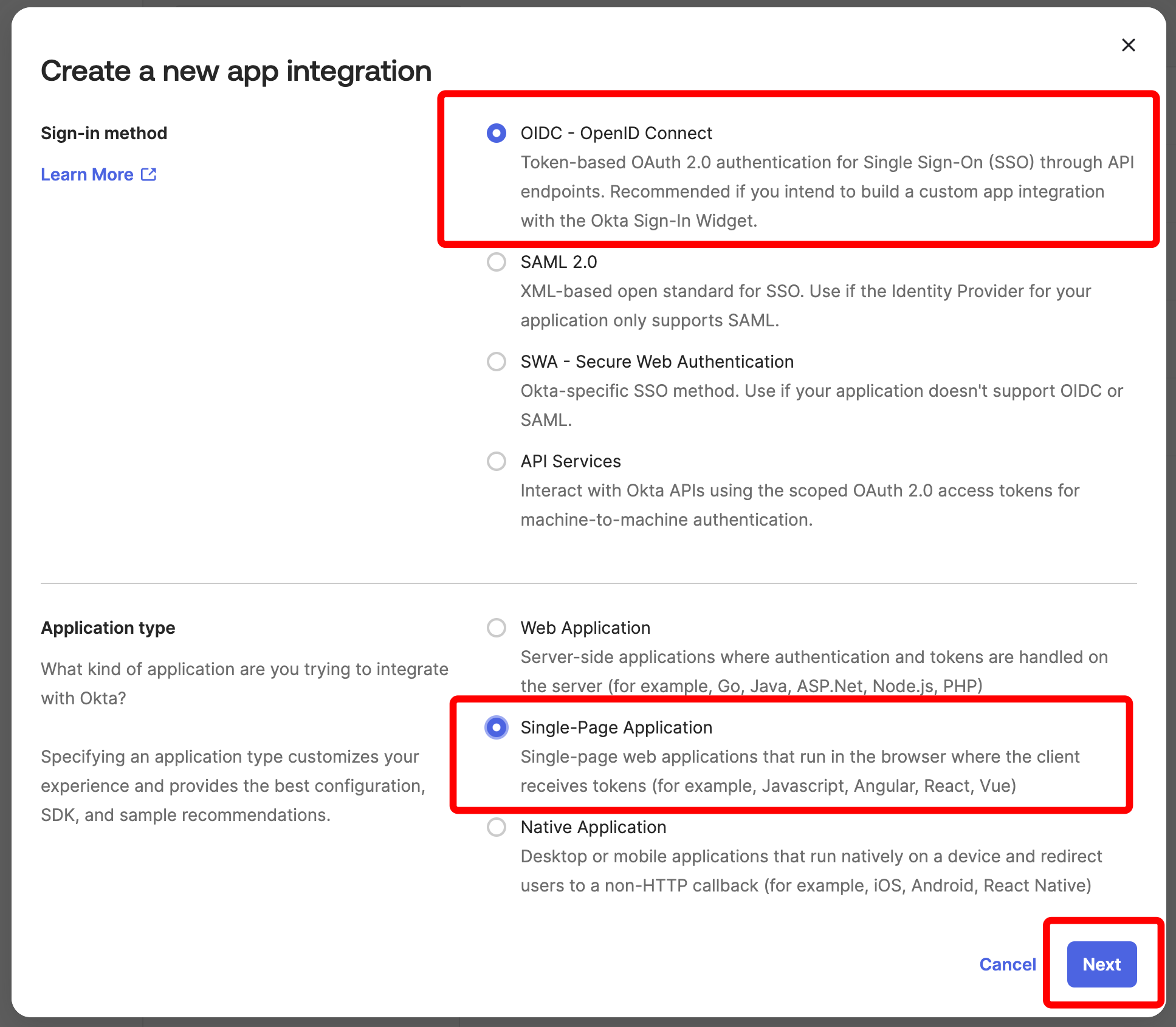

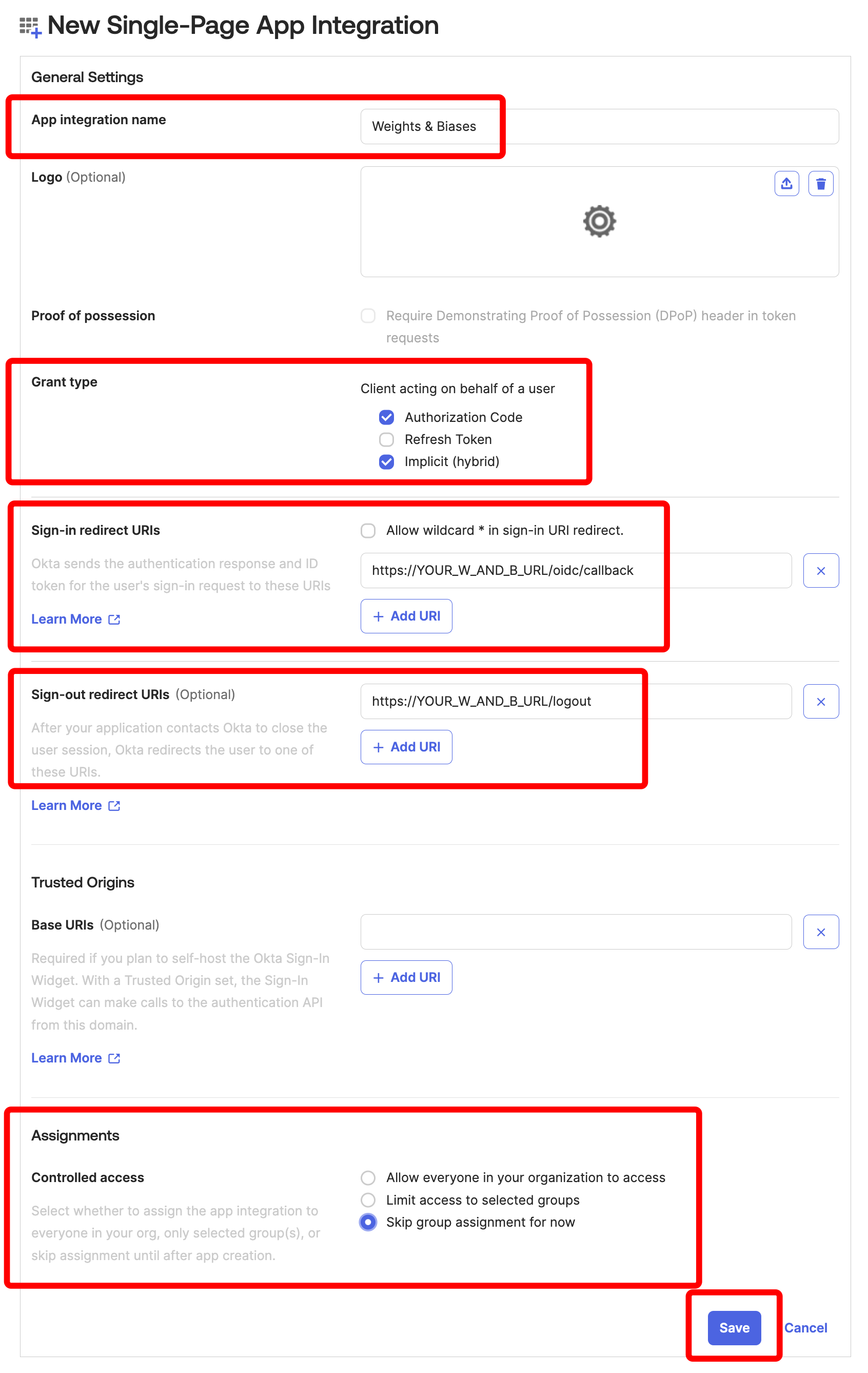

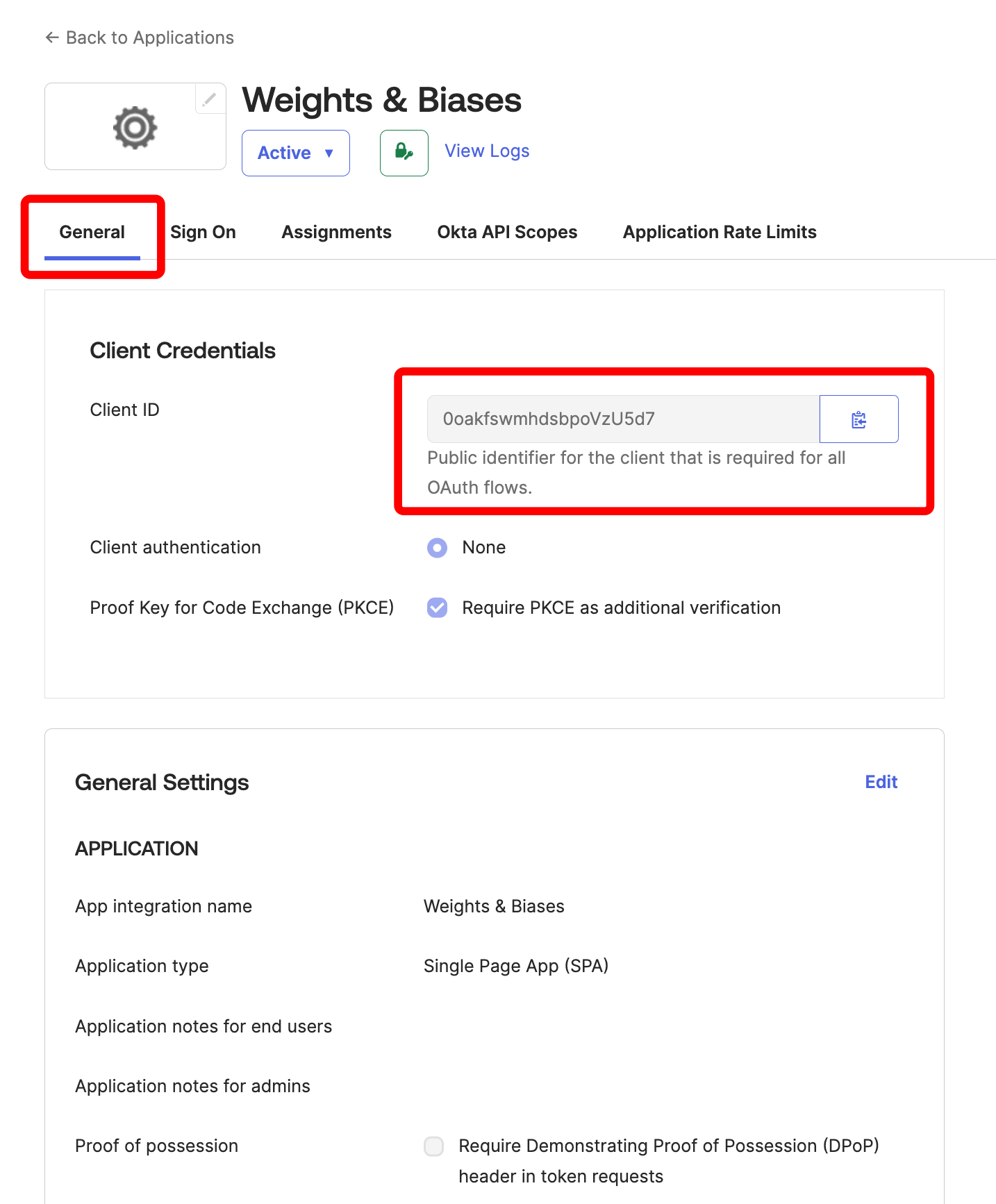

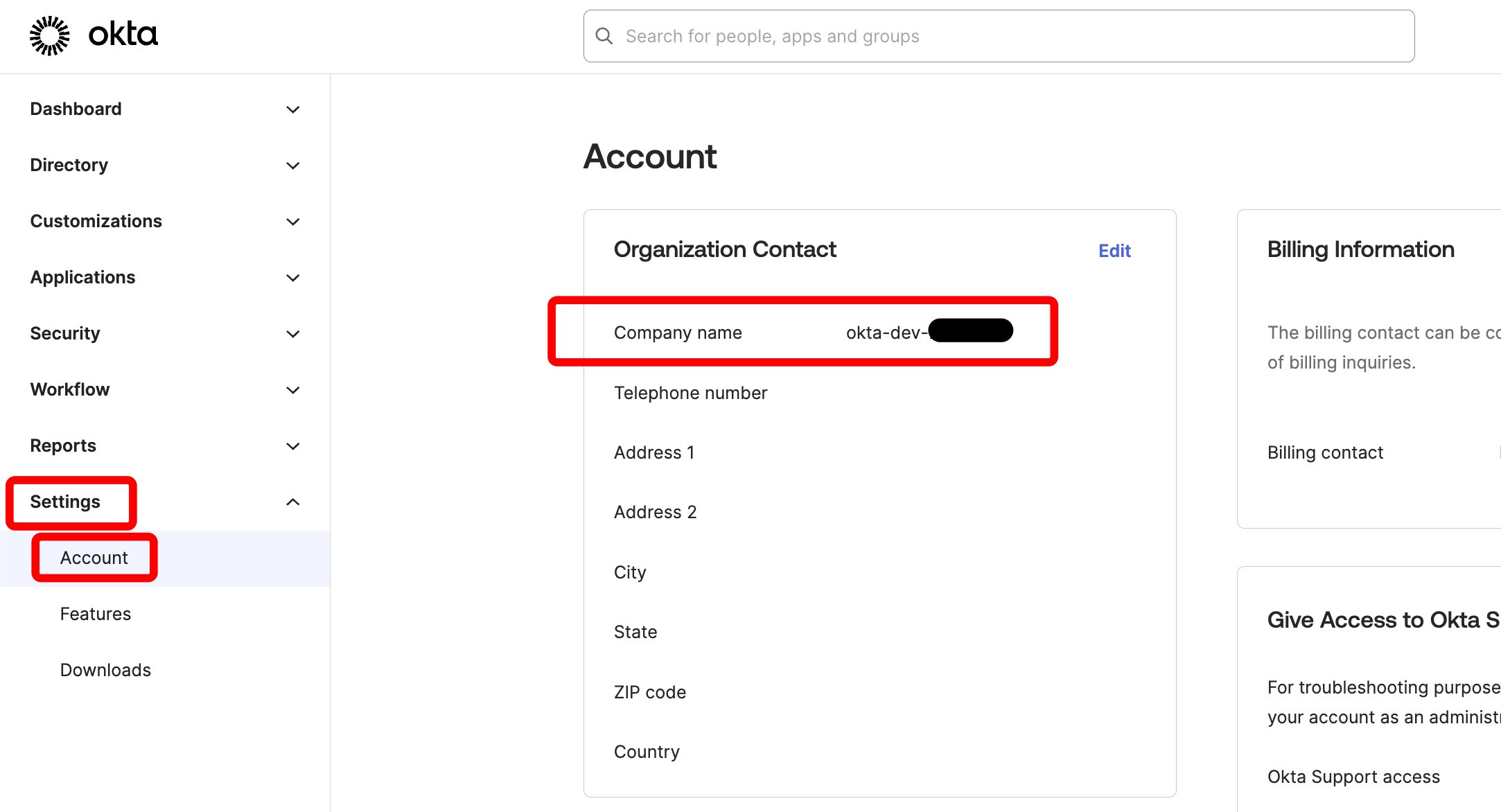

- Okta

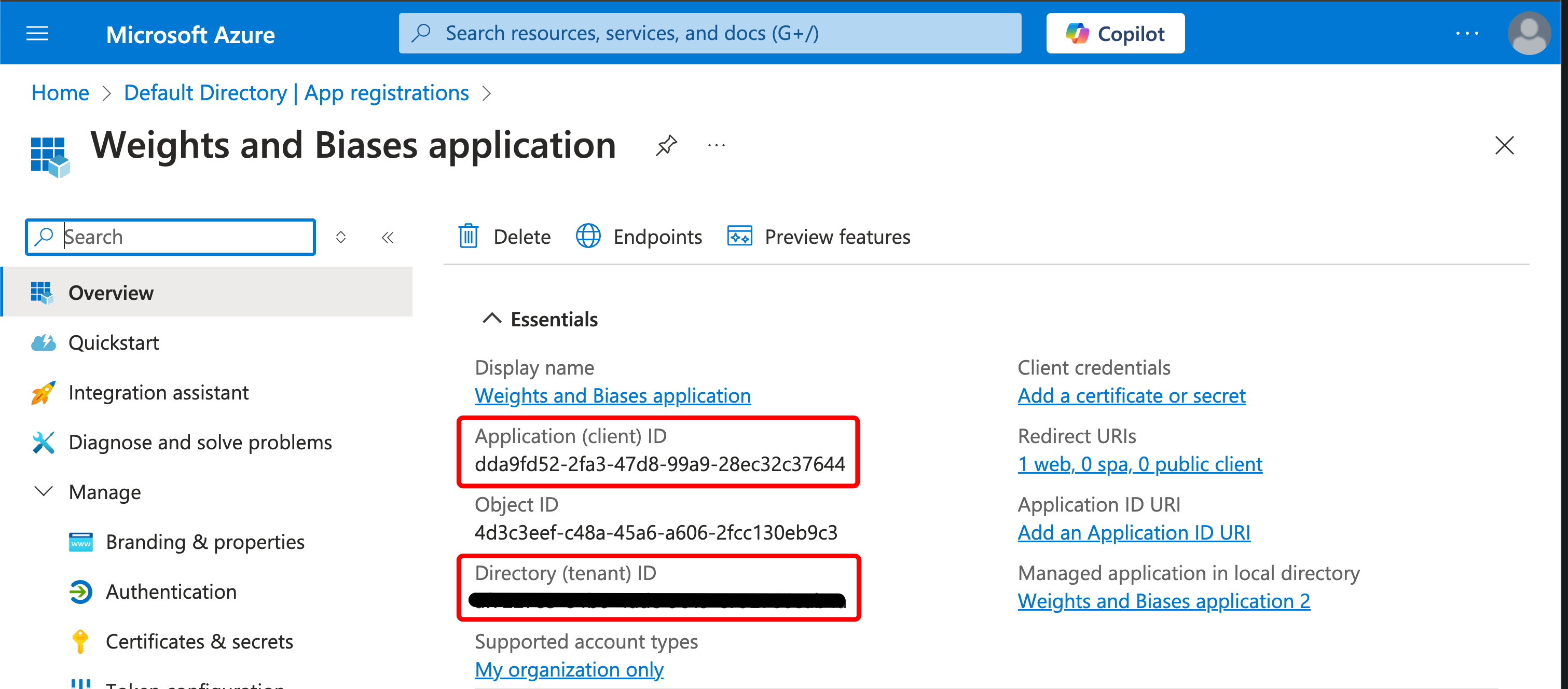

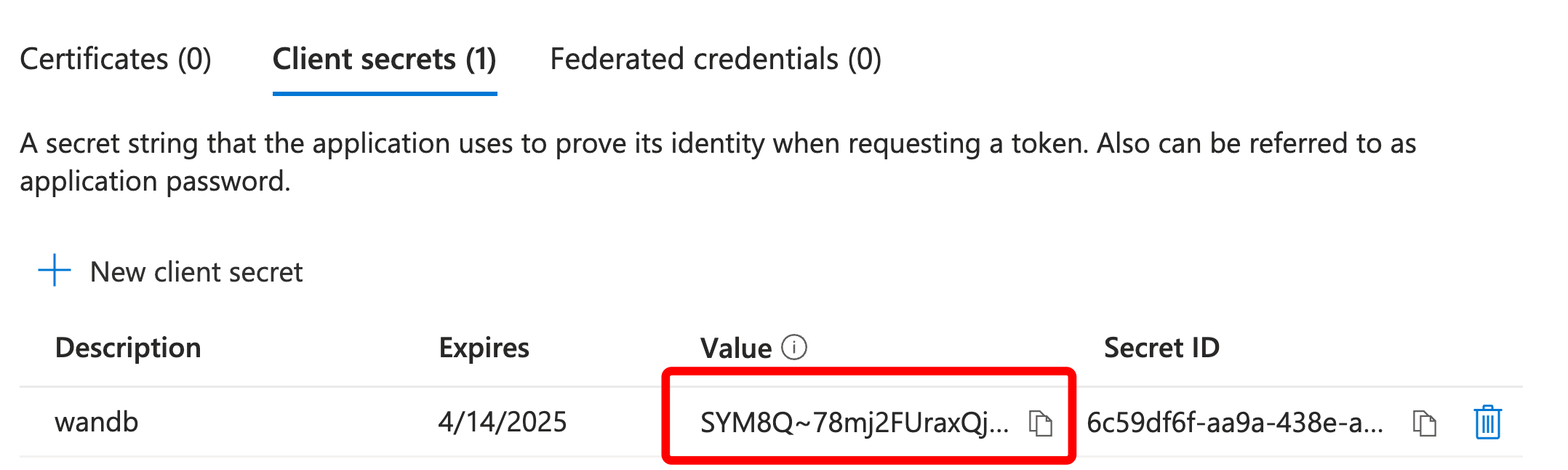

- Entra

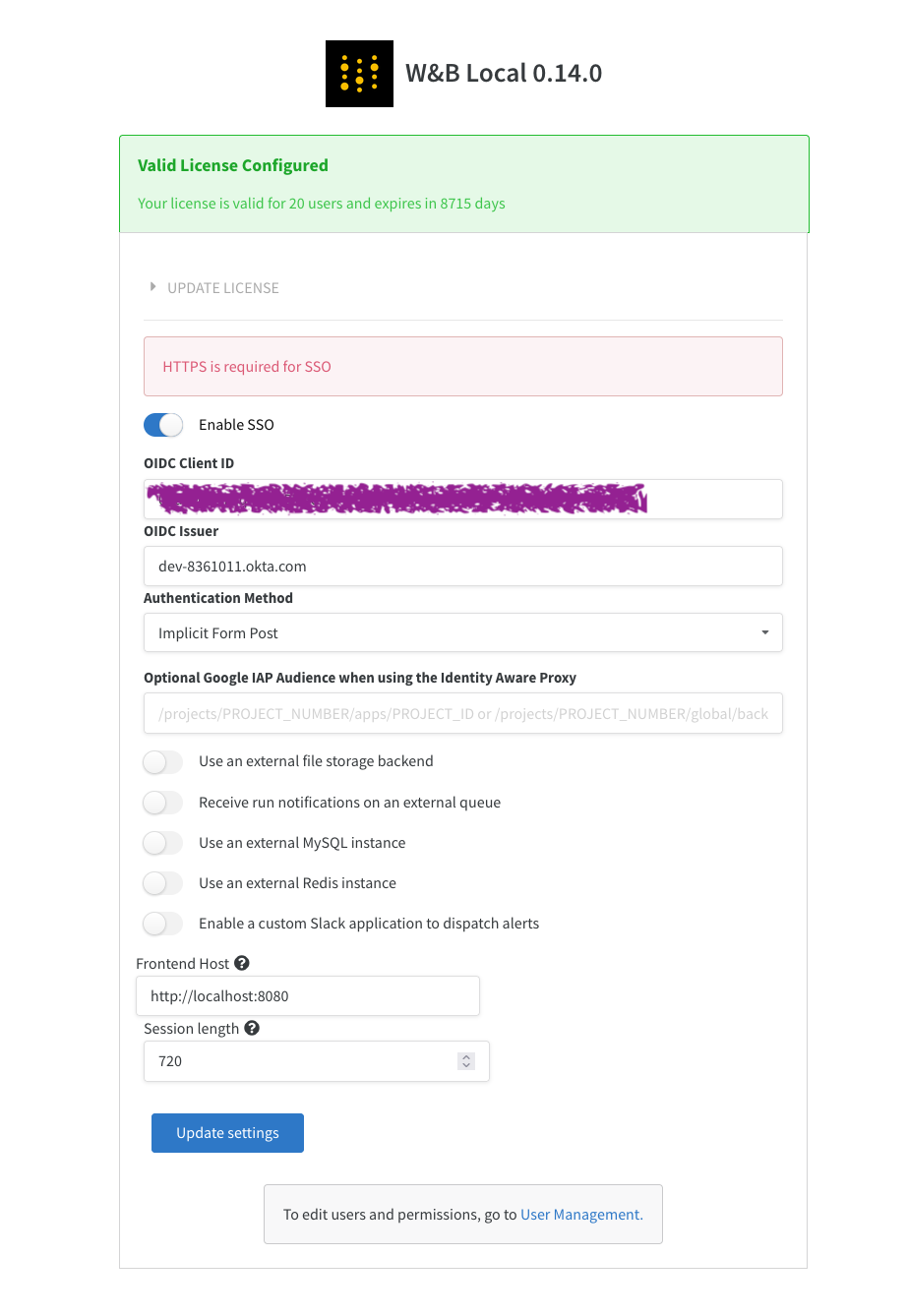

AWS Cognitoを認可のためにセットアップするには、以下の手順に従ってください。

-

まず、AWSアカウントにサインインし、 AWS Cognito アプリに移動します。

-

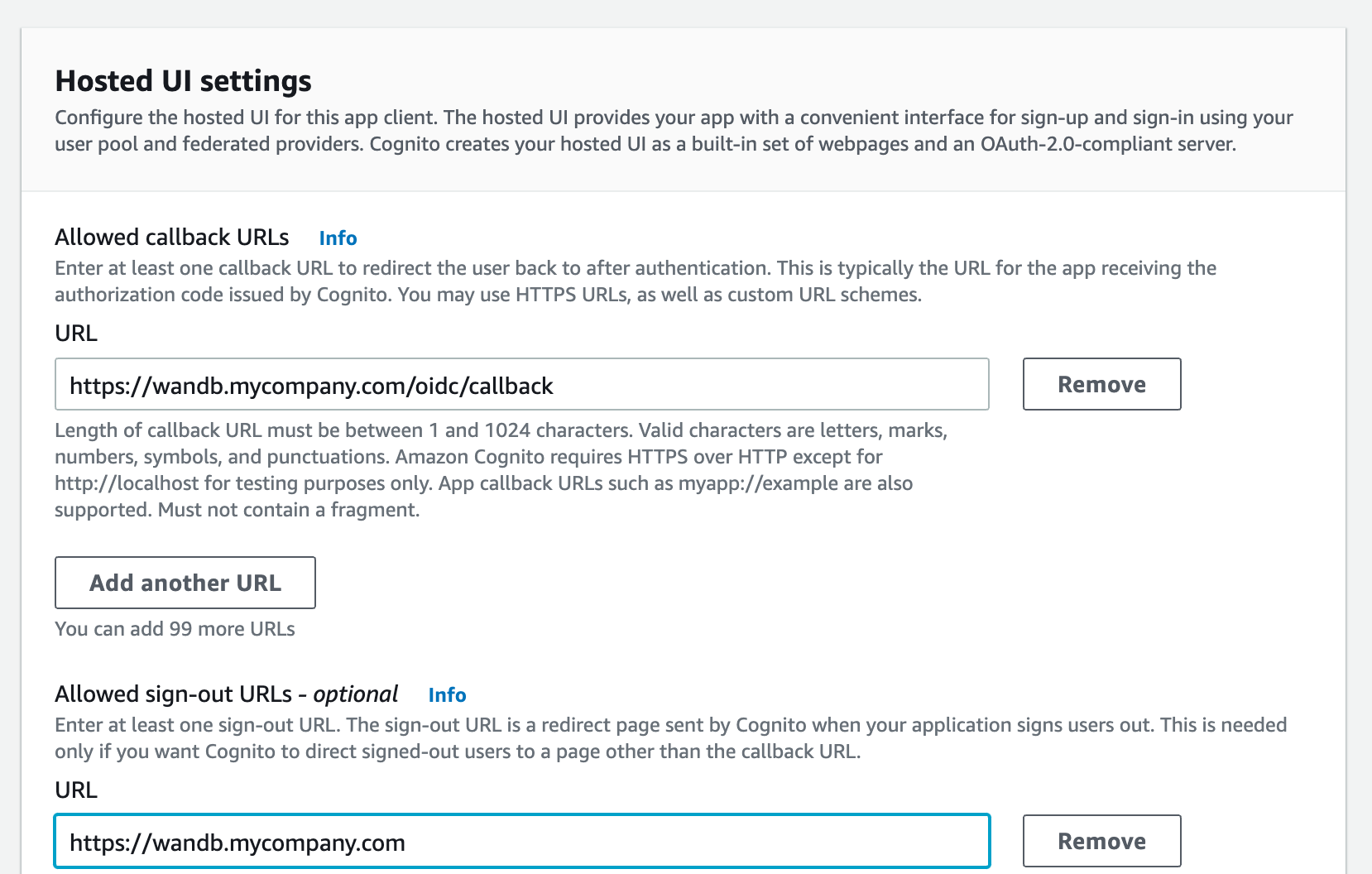

IdPでアプリケーションを設定するために、許可されたコールバックURLを指定します。

- コールバックURLとして

http(s)://YOUR-W&B-HOST/oidc/callbackを追加します。YOUR-W&B-HOSTを実際のW&Bホストパスに置き換えてください。

- コールバックURLとして

-

IdPがユニバーサルログアウトをサポートしている場合は、ログアウトURLを

http(s)://YOUR-W&B-HOSTに設定します。YOUR-W&B-HOSTを実際のW&Bホストパスに置き換えてください。 例えば、アプリケーションがhttps://wandb.mycompany.comで動作している場合、YOUR-W&B-HOSTをwandb.mycompany.comに置き換えます。 以下の画像は、AWS Cognitoで許可されたコールバックURLとサインアウトURLを指定する方法を示しています。wandb/local は、デフォルトで

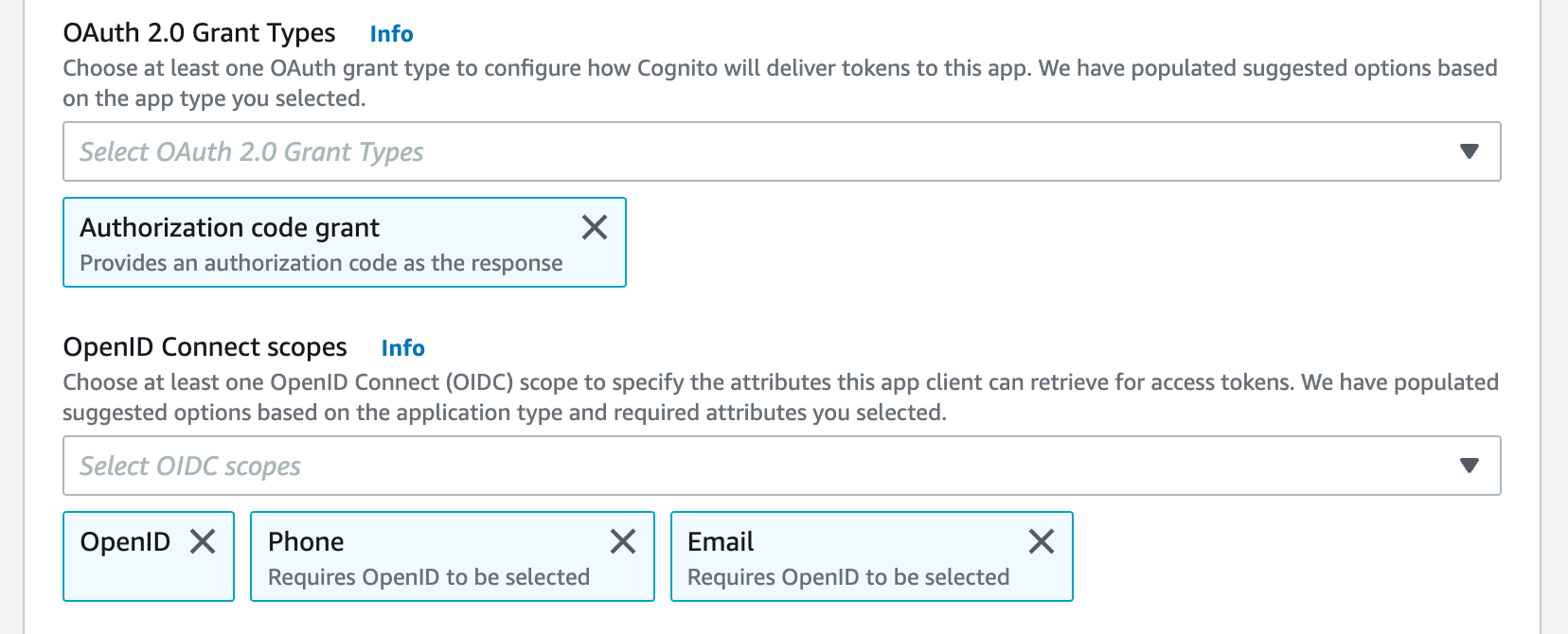

implicitgrant with theform_postresponse type を使用します。 また、 PKCE Code Exchange フローを使用するauthorization_codegrantを実行するように wandb/local を設定することもできます。 - AWS Cognitoがアプリにトークンを配信する方法を設定するために、1つ以上のOAuth grant typeを選択します。

-

W&Bは特定のOpenID Connect (OIDC) スコープを必要とします。AWS Cognitoアプリから以下を選択してください。

- “openid”

- “profile”

- “email”

設定ページの Auth Method を選択するか、環境変数

OIDC_AUTH_METHODを設定して、 wandb/local にどのgrantを使用するか伝えます。 Auth Methodはpkceに設定する必要があります。 -

クライアントIDとOIDC発行者(issuer)のURLが必要です。OpenIDディスカバリドキュメントは

$OIDC_ISSUER/.well-known/openid-configurationで利用可能である必要があります。 例えば、 User Pools セクション内の App Integration タブから、Cognito IdP URLにユーザープールIDを付加することで発行者URLを生成できます。IDP URLには “Cognito domain” を使用しないでください。Cognitoはディスカバリドキュメントを

https://cognito-idp.$REGION.amazonaws.com/$USER_POOL_IDで提供します。

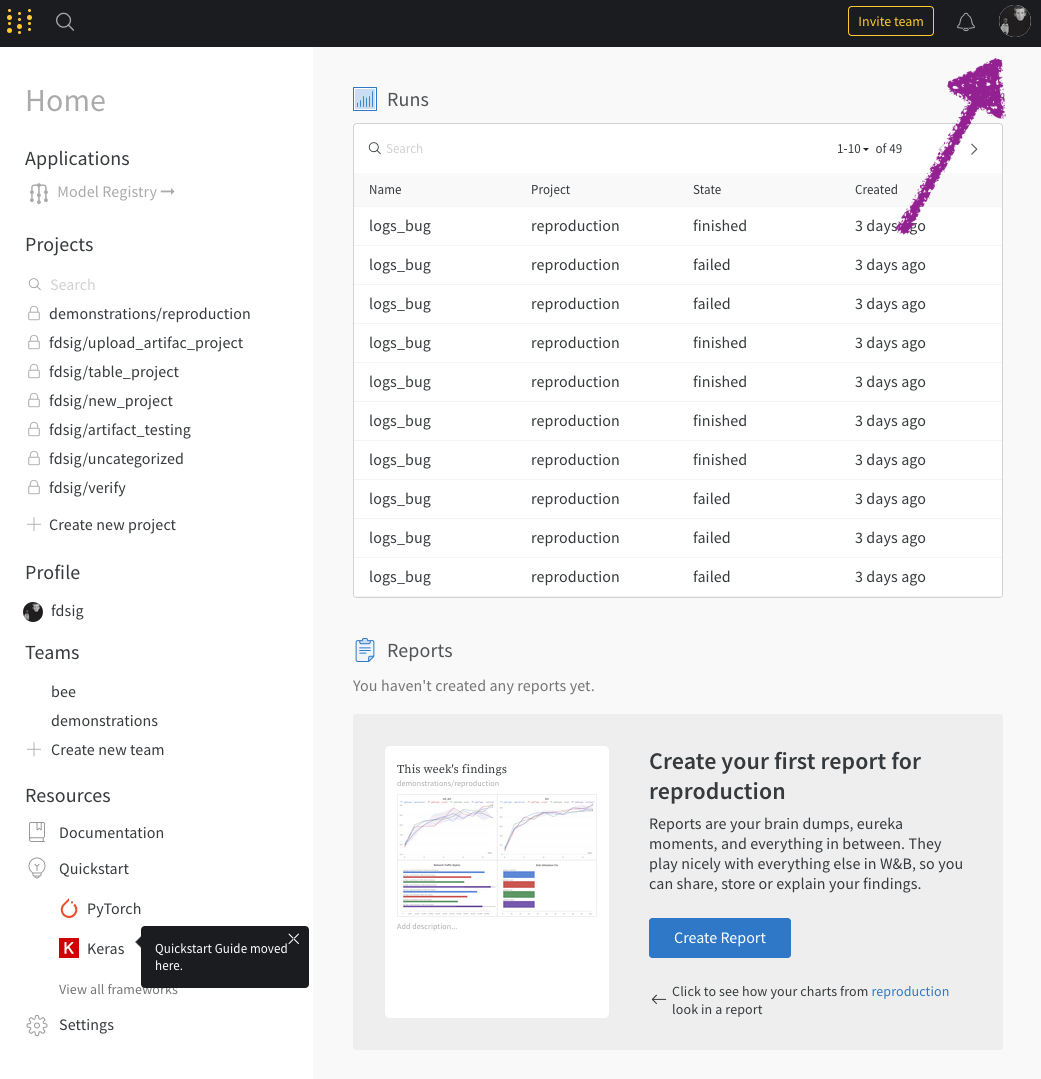

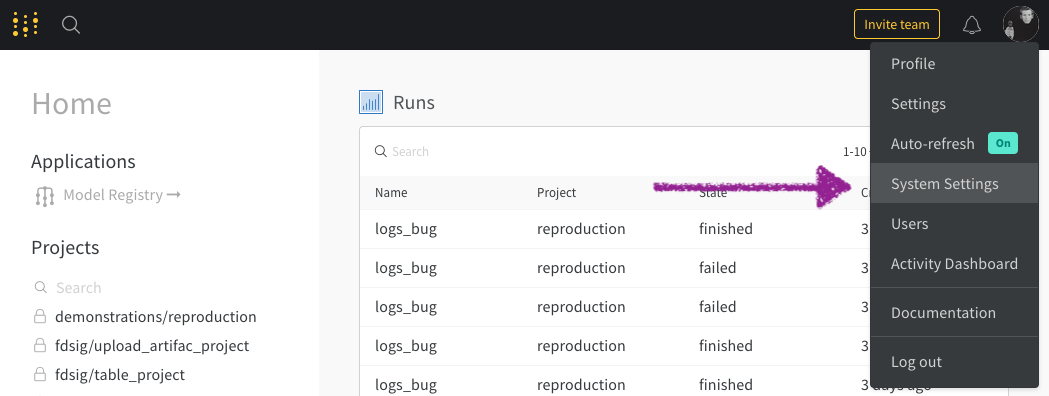

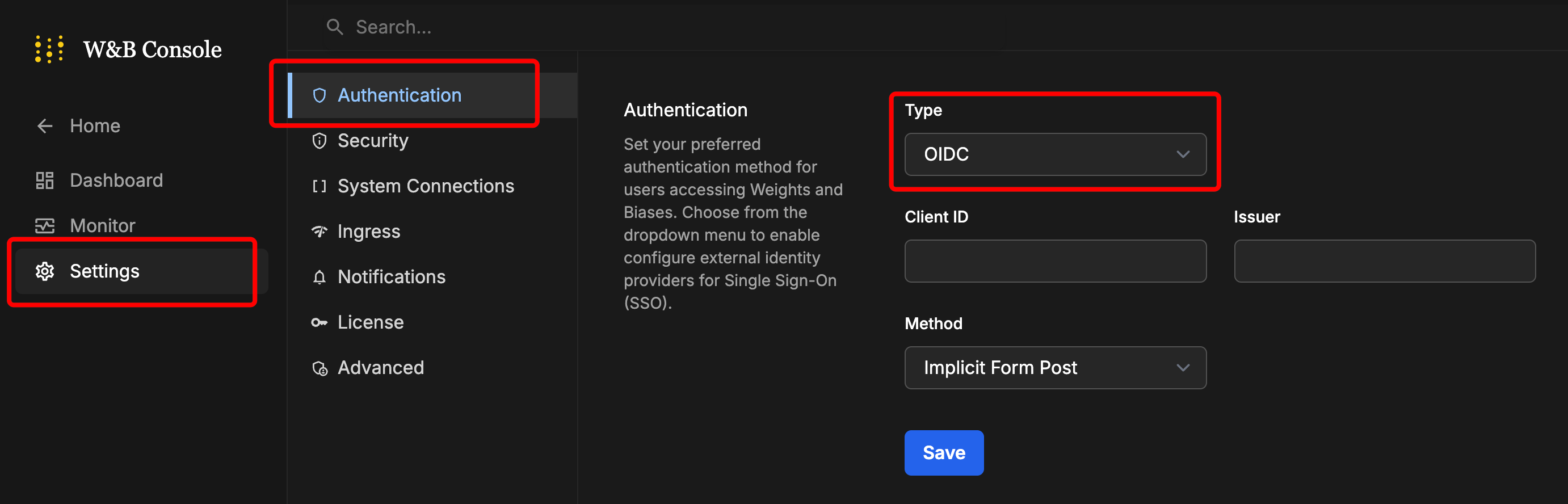

W&B ServerでのSSO設定

SSOをセットアップするには、管理者権限と以下の情報が必要です。- OIDC Client ID

- OIDC Auth method (

implicitまたはpkce) - OIDC Issuer URL

- OIDC Client Secret(オプション。IdPの設定によります)

GORILLA_OIDC_SECRET を渡して指定します。

- UIでは、 System Console > Settings > Advanced > User Spec に移動し、以下のように

extraENVセクションにGORILLA_OIDC_SECRETを追加します。 - Helmでは、以下のように

values.global.extraEnvを設定します。

SSOの設定後にインスタンスにログインできなくなった場合は、環境変数

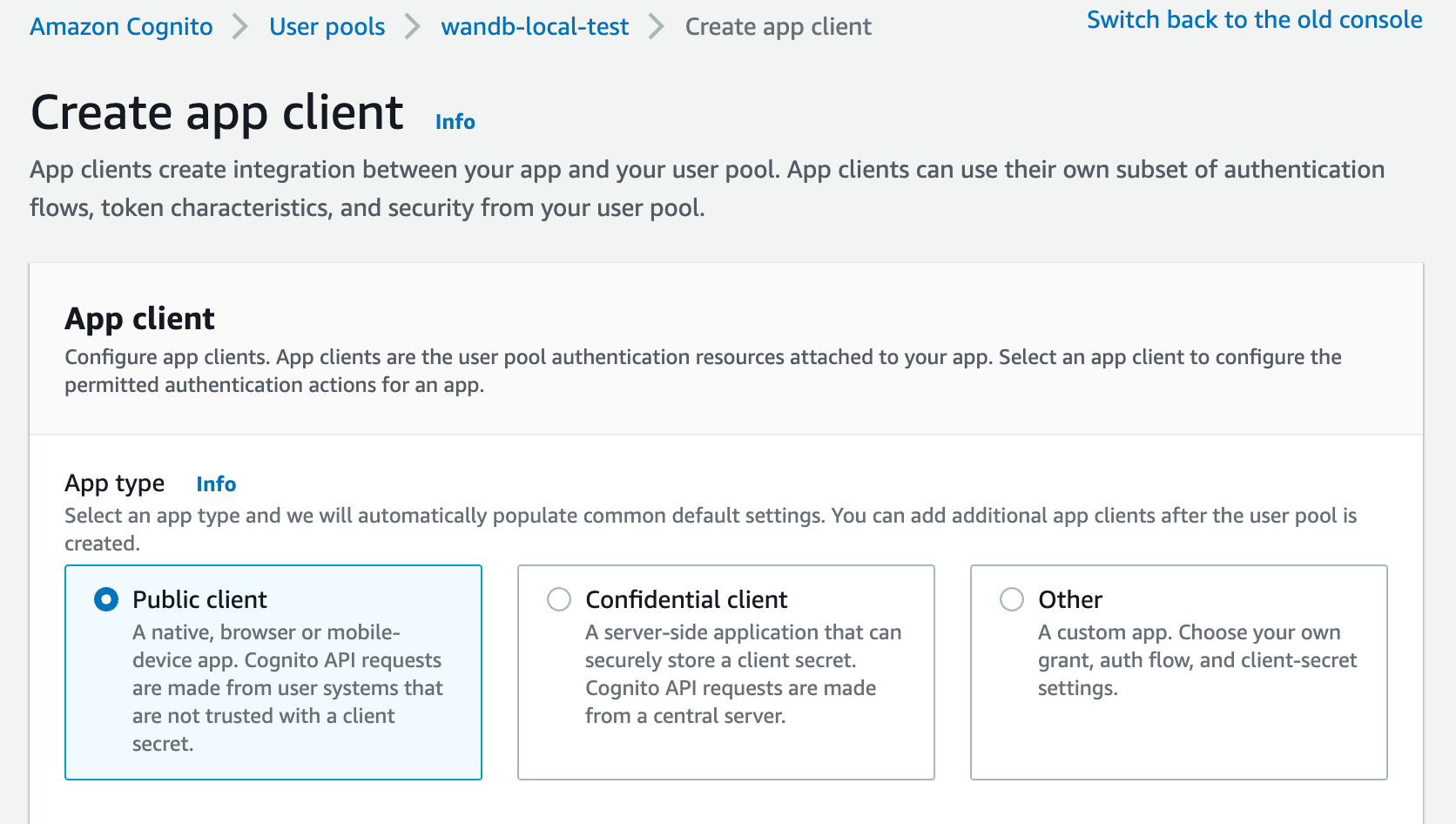

LOCAL_RESTORE=true を設定してインスタンスを再起動できます。これにより、コンテナログに一時パスワードが出力され、SSOが無効になります。SSOの問題を解決したら、SSOを再度有効にするためにその環境変数を削除する必要があります。- System Console

- System settings

System ConsoleはSystem Settingsページの後継です。 W&B Kubernetes Operator ベースのデプロイメントで利用可能です。

- Access the W&B Management Console を参照してください。

-

Settings に移動し、 Authentication を選択します。 Type ドロップダウンで OIDC を選択します。

- 各値を入力します。

- Save をクリックします。

- ログアウトしてから再度ログインし、今度はIdPのログイン画面を使用します。

カスタマーネームスペースの確認

W&B 専用クラウド または Self-Managed で CoreWeave ストレージを使用したチームレベルの BYOB を設定する前に、組織の カスタマーネームスペース を取得する必要があります。これは Authentication タブの下部で確認およびコピーできます。カスタマーネームスペースを使用した CoreWeave ストレージの設定に関する詳細な手順については、 CoreWeave requirements for Dedicated Cloud / Self-Managed を参照してください。SSOの設定後にインスタンスにログインできなくなった場合は、環境変数

LOCAL_RESTORE=true を設定してインスタンスを再起動できます。これにより、コンテナログに一時パスワードが出力され、SSOがオフになります。SSOの問題を解決したら、SSOを再度有効にするためにその環境変数を削除する必要があります。